Cosa sono i PIMS? Il futuro dei dati personali è nei PIMS

Il futuro è nei PIMS, i sistemi di gestione delle informazioni personali (in inglese Personal Information Management Systems). Se ne parla ormai da anni e forse è arrivato il momento di prenderli seriamente in considerazione. Ma vediamo in dettaglio di cosa si tratta.

Cosa sono i PIMS

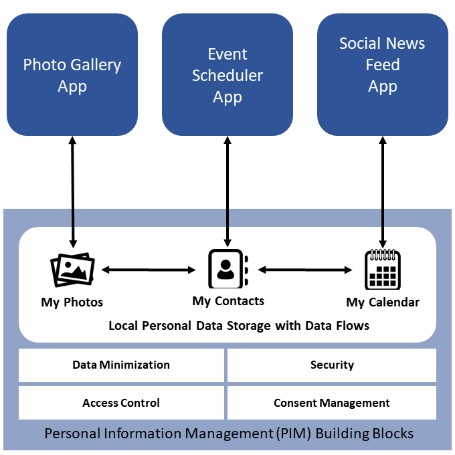

Sono sistemi di gestione delle informazioni personali, sono nuovi prodotti e servizi che in teoria dovrebbero aiutare le persone ad avere un maggiore controllo dei propri dati personali. Servono per gestire e controllare la propria identità online.

Sono noti anche come archivi di dati personali, spazi nei quali i dati personali vengono depositati consentendo alle persone di archiviare, raccogliere, aggiornare e condividere le proprie informazioni.

Il tema in realtà non è nuovo ed è stato oggetto in passato di numerose valutazioni. Si veda per esempio l’Opinion 9/2016 del EDPS “Opinion on Personal Information Management Systems”.

Il concetto PIMS è anche cristallizzato nei documenti dell’EDPS, nella sua breve relazione elaborata dall’Unità Tecnologia e Privacy, dal quale questo scritto prende le mosse. Nasce dal presupposto che agli interessati deve essere data concretamente la possibilità di essere i “detentori” delle proprie informazioni personali. I PIMS consentono alle persone di gestire i propri dati personali in sistemi di archiviazione sicuri, in locale o online e di condividerli quando desiderano e con chi scelgono ovvero solo con Terze Parti da loro ritenute affidabili.

Gli individui sarebbero quindi in grado di decidere quali servizi li possono utilizzare e a quali società possono essere fornite avendo quindi sempre il controllo delle proprie informazioni. Ciò consentirebbe un approccio incentrato sull’uomo, proteggendo da tecniche di tracciamento e profilazione illegali che mirano ad aggirare i principi chiave della protezione dei dati.

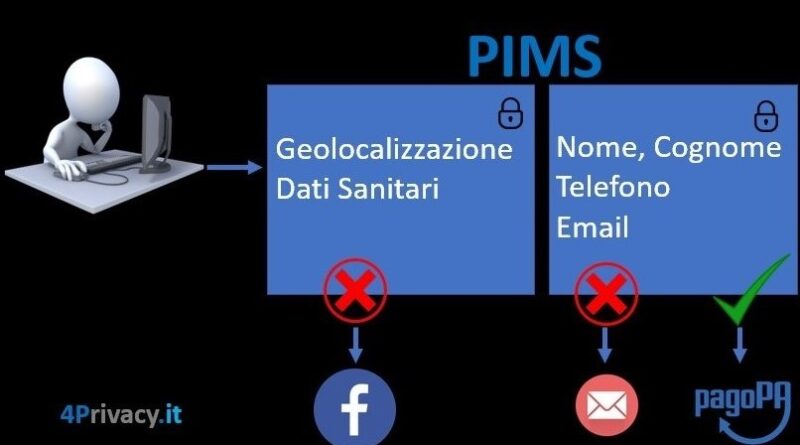

PIMS e Social Media

Qualcuno li considera l’evoluzione naturale dei social media come Facebook, Google, etc. Tuttavia, il ruolo degli individui e delle organizzazioni nel caso dei PIMS è capovolto. Nei PIMS infatti i dati personali non sono lo strumento per gestire le relazioni con le organizzazioni ma al centro ci sono finalmente le persone.

Il Social Media raccoglie i dati personali dell’interessato (ed il suo consenso) per ottenerne le identità ed offrirgli un servizio.

Con l’introduzione dei PIMS la Terza Parte (quindi il Social Media) raccoglierebbe il dato dal PIMS se l’interessato è d’accordo e fornisce il consenso al PIMS.

È una differenza essenziale che pone al centro del baratto non i dati personali ma l’individuo che pertanto ne ha più facilmente il controllo. L’interessato potrebbe, accedendo al PIMS, sempre controllare agevolmente a chi ha dato il consenso di utilizzo delle proprie informazioni (es. l’e-mail è stata fornita per finalità commerciali alle seguenti società: X, Z, Y etc).

Il PIMS potrebbe in teoria essere gestito in locale (sul PC dell’interessato) o in cloud tuttavia ci è più facile immaginare un servizio (quindi un business) gestito in cloud. Non dimentichiamo infatti che l’interoperabilità è un requisito essenziale per l’utilizzo diffuso dei PIMS e per creare un formato semplice e comune e poter così spostare i dati direttamente fra i servizi.

L’autenticazione

Secondo quanto sottolineato dall’EDPS nella sua breve relazione elaborata dall’Unità Tecnologia e Privacy

una caratteristica di base dei PIMS è permettere il controllo degli accessi e la gestione dei consensi. Gli individui, i fornitori di servizi e le applicazioni dovrebbero autenticarsi per accedere. Ciò permettere alle persone di verificare chi ha avuto accesso alle proprie informazioni. Gli individui sono in grado di decidere preliminarmente le categorie di dati che desiderano condividere e con chi. Altri elementi solitamente comuni dei PIMS sono l’archiviazione sicura dei dati, i trasferimenti di dati in sicurezza (la c.d. sicurezza nelle trasmissioni), l’interoperabilità e la portabilità dei dati.

Il pericolo dei PIMS

Il pericolo dei PIMS è la mancanza di controllo infatti se questi strumenti o sistemi non vengono progettati adeguatamente c’è il rischio che gli interessati:

-non siano abilitati a gestire la propria identità digitale e si trovino invece inconsapevolmente alla mercé di altri;

-si trovino nell’assurda condizione di essere influenzati, nelle proprie decisioni, da tali strumenti/ sistemi.

I PIMS e la gestione del consenso

Gli interessati, come detto, hanno il pieno controllo e sono liberi di condividere i propri dati personali in base alle proprie preferenze e di cancellarli ogni volta che lo desiderano.

Una funzionalità di base dei PIMS dovrebbe essere la gestione delle preferenze di condivisione dei dati personali come foto, video, contatti e persino geolocalizzazione. Per ogni categoria di dati, le persone dovrebbero poter decidere quali servizi possono utilizzarli, per quali scopi e con chi possono essere condivisi. Quando il consenso viene revocato, il PIMS potrebbe addirittura fornire una prova della impossibilità di utilizzo del dato.

Ma cosa succede se la base giuridica del trattamento del fornitore non è più solo il consenso? L’interessato con la revoca del consenso avrebbe la falsa illusione che i suoi dati personali non sono più nella disponibilità di altri. Pensiamo per esempio ad un obbligo di legge che impone la conservazione del dato per un determinato periodo di tempo. Un pieno controllo potrebbe essere realmente garantito solo con una trasparenza puntuale anche sugli obblighi di legge del Paese che ospita il dato (il PIMS) ed il Paese con il quali il dato è stato condiviso (il Terzo).

I PIMS e la trasparenza e tracciabilità

I fornitori di servizi online raccolgono quasi sempre i dati personali degli utenti in cambio di presunti servizi “gratuiti”. L’interessato si trova spesso di fronte a un approccio “prendere o lasciare”, con poca o nessuna trasparenza per le persone su come vengono gestiti i loro dati personali. Il PIMS garantirebbe una maggiore trasparenza mostrando in tempo reale, mediante apposite dashboard, quali servizi stanno elaborando i dati e per quali scopi.

L’utilizzo del PIMS può anche supportare i servizi di e-Government fornendo vantaggi come una maggiore tracciabilità e trasparenza delle pubbliche amministrazioni che hanno accesso ai dati personali.

I PIMS e l’esercizio dei diritti individuali di accesso, rettifica e cancellazione o “diritto all’oblio”.

I PIMS garantirebbero alle persone di accedere ai propri dati personali, di rettificarli o cancellarli, poiché i dati sarebbero in archivi sotto il loro diretto controllo.

L’accuratezza dei dati nei PIMS

Nel PIMS, le persone avrebbero il diretto controllo dei propri dati abilitando di fatto percorsi di certificazione/affidabilità del dato. Pensiamo per esempio ad alcune organizzazioni/fornitori come banche o pubbliche amministrazioni che per impostazione predefinita necessitano di dati affidabili e puntuali.

Il PIMS stesso potrebbe fornire la prova dell’origine dei dati e l’accuratezza che tali organizzazioni cercano.

La portabilità e interoperabilità dei dati

I PIMS potrebbero mettere a disposizione dati personali e altri metadati che descrivono le loro proprietà in formati leggibili dalla macchina, nonché mediante interfacce di programmazione (API). Quest’ultima caratteristica implica l’uso di policy e protocolli di sistema standard. Questo è un elemento essenziale, la sua mancanza attualmente rappresenta un limite all’adozione e diffusione dei PIMS.

Quali sfide

Nella speranza di aver risposto alla domanda “cosa sono i PIMS” resta da chiarire lo stato di applicazione. Sicuramente una delle principali sfide è, al momento, la scarsa applicazione sul mercato di queste tecnologie in un mondo digitale ormai dominato da poche grandi aziende tecnologiche (c.d. big data) che stanno facendo uso di modelli di tracciamento online. Questa situazione al momento impedisce la crescita dei PIMS e di conseguenza la loro adozione.

Un’altra sfida è rappresentata da soluzioni antitetiche rispetto alla salvaguardia del dato ovvero ogni forma di mercificazione del dato sul presupposto che il dato è monetizzabile. Il rischio è cioè che si diffondano società che pur affermando di voler garantire una messa in sicurezza del dato ed un pieno controllo degli stessi da parte degli interessati, mirino in realtà ad una vendita dei dati, ma questo è tutto un altro discorso…