Phishing, vishing, SIM swap, spoofing e tanto altro. Come evitare le trappole.

Cos’è il phishing

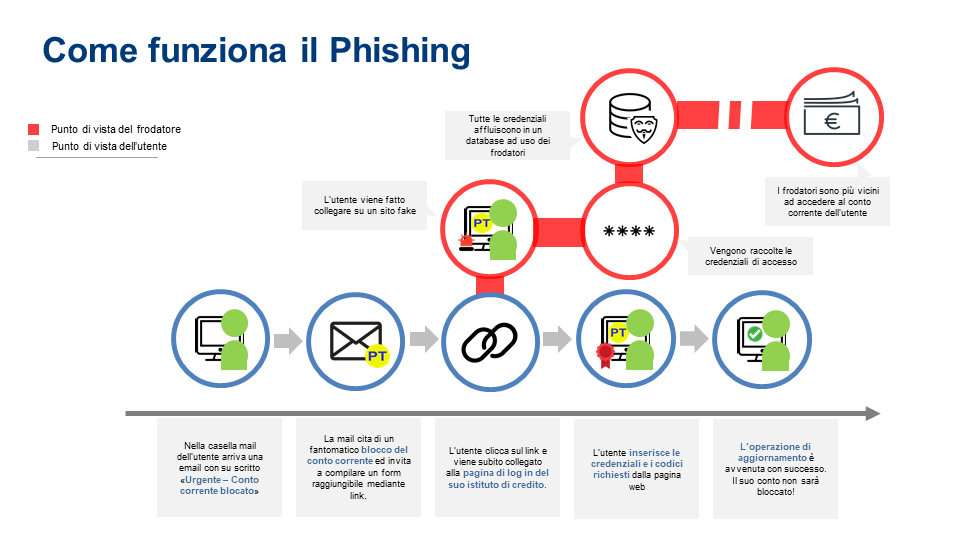

Il phishing è un tentativo fraudolento volto ad ingannare le vittime inviando comunicazioni apparentemente affidabili per ottenere informazioni sensibili. Di solito, negli attacchi di phishing su larga scala, i nomi utente, gli indirizzi e-mail, le password e i dettagli della carta di credito vengono rubati; d’altra parte, per gli attacchi di phishing contro utenti o aziende, i tentativi fraudolenti possono sottrarre altre informazioni riservate.

L’ingegneria sociale è la tecnica principale utilizzata per indurre gli utenti a cadere nella trappola del phishing. Infatti, l’ingegnere sociale deve saper fingere e ingannare la vittima di un attacco per poter sottrarre informazioni utili.

Il phishing viene effettuato da una persona o un team chiamato phisher che tenta di ingannare gli utenti e rubare informazioni riservate.

Un po’ di storia.

Sulla nascita della tecnica non tutti sono concordi: quello che è certo è la similitudine alla nota “Frode postale alla Nigeriana”, che risale ad oltre 200 anni fa. Più recentemente, un primo utilizzo della parola phishing lo si ritrova nel 1987, citata in un documento dell’International HP User Group di Interex.

Successivamente il termine phishing è stato utilizzato in un software hacker diffuso nel 1995: il software includeva uno strumento per la creazione di campagne di phishing progettate per rubare password e dati di carte di credito dagli utenti del portale American Online (AOL). Questo software bloccava l’accesso al sito web ufficiale di AOL, generando messaggi istantanei tipo: “Salve, sono del servizio clienti di AOL. Stiamo eseguendo un controllo di sicurezza e dobbiamo verificare il tuo account. Inserisci il tuo nome utente e la password per continuare”.

Ma solo negli anni 2000 si è registrato una vera escalation delle attività fraudolente attraverso il phishing.

Nel giugno 2001 è stata registrata la prima attività contro un circuito di pagamento, seguita da una campagna mirata a seguito dell’attacco dell’11 settembre 2001, in cui furono inviate diverse richieste di verifica dell’identità degli utenti, rivelatesi poi fraudolente, e con l’unico scopo di raccogliere i dati delle inconsapevoli vittime.

Nel 2005, le perdite dovute a frodi online nel Regno Unito sono quasi raddoppiate. Le banche, principalmente a causa del phishing, sono passate da 12 milioni di sterline nel 2004 a 23 milioni di sterline nel 2005 di sole perdite dovute a tecniche di phishing.

Evoluzione delle tecniche

Ma le tecniche di frode con alla base il phishing si sono costantemente perfezionate, ed evolute per rispondere alla crescente necessità di security introdotta dalle normative. Ad esempio, nel maggio 2014 è stato rilevato il primo attacco SIM Swap, progettato per aggirare l’autenticazione a due fattori (implementata utilizzando numeri mobili). La frode sfrutta la facoltà del tutto legittima dell’operatore di telefonia mobile di trasferire il numero di telefono dell’abbonato su un’altra scheda SIM; una funzione comunemente utilizzata quando un utente perde o chiede la number portability del proprio numero di telefono mobile.

Mediante l‘utilizzo combinato di diverse tecniche (ingegneria sociale e attività di phishing) il truffatore era riuscito a far sostituire anche la scheda SIM. Da quel momento in poi ha potuto operare liberamente sul conto corrente della malcapitata vittima.

Come detto, essendo lo smartphone un oggetto utilizzato in tutte le operazioni quotidiane, stanno prendendo sempre più piede due particolari tipi di attacchi basati sul phishing che prendono il nome di Smishing e Vishing. A differenza del più conosciuto phishing, questi attacchi non prendono di mira un gruppo corposo di utenti, nel caso di Vishing e Smishing, i cyber criminali utilizzano informazioni trovate online – ad esempio sui Social Network come Facebook o Instagram – adattando l’attacco alle caratteristiche della vittima.

Lo “smishing”, combinazione delle parole SMS e Phishing, si concretizza attraverso messaggi sms malevoli che, utilizzando una tecnica definita spoofing, fanno credere allo smartphone che il messaggio provenga da un qualsiasi mittente vogliano impersonificare, collocandosi in coda ad altri messaggi autentici e legittimi; generalmente tali sms contengono link di rinvio a pagine di phishing dove l’utente, ritenendo di operare sulla pagina veritiera, è indotto ad inserire le proprie credenziali consegnando così i propri dati ai cyber criminali.

La tecnica del “vishing”, invece, è la combinazione delle parole Voice (voce in inglese) e Phishing e consiste nel contattare la potenziale vittima tramite una chiamata telefonica nella quale un finto operatore, utilizzando diverse leve quali l’urgenza o il pericolo, induce l’interlocutore a fornire i codici di accesso (ad esempio del proprio conto corrente): capita spesso che, nel corso di tali chiamate, il truffatore prospetti alla vittima la necessità di ottenere il suo codice al fine di bloccare alcuni tentativi illeciti di prelievo operati da terzi.

E in italia?

Il fenomeno colpisce duramente anche in italia, e la Giustizia conosce bene il fenomeno. Infatti, nel 2007 il Tribunale di Milano emise la prima sentenza sulle attività di phishing. I frodatori (o phisher) erano impegnati in una campagna contro i clienti di Poste Italiane: praticamente, una volta sottratte le credenziali di accesso dell’utente, trasferirono il denaro su diverse carte PostePay a nome di un’organizzazione criminale, e successivamente – utilizzando l’ATM installato presso un Casinò (che generalmente ha un limite di prelievo giornaliero più alto di quello di un bancomat tradizionale) – prelevarono le somme indebitamente sottratte.

Come evitare di cadere in trappola?

Di sicuro non è sufficiente basare tutta la strategia di contrasto al phishing alla sola tecnologia.

Infatti, risulta evidente come qualsiasi soluzione tecnica ad oggi implementata per contrastare il fenomeno, possa essere raggirata dai criminali che sfruttano nuovi canali di comunicazione o nuove tecniche per carpire i dati degli utenti.

Alcuni buone abitudini:

| Non cliccare sui links presenti all’interno di email sospette, messaggi istantanei o messaggi in chat. |

| Non rispondere alle email che ti chiedono dati personali o informazioni finanziarie, anche se sembrano provenire da un mittente affidabile. |

| In caso di telefonate, diffida da chi – sfruttando una presunta emergenza – ti chiede di fornire i tuoi dati di accesso a siti per te importanti, come ad esempio quello dell’home banking, del tuo social network o email. |

| Nel caso ti trovassi in un sito web – prima di interagire con esso – verifica che nella barra degli indirizzi sia presente il “lucchetto verde” e che l’URL sia quello corretto (e che non contenga errori di digitazione, o richiami in maniera generica al sito che stavi cercando) |